Система управления энергосетями Европы оказалась уязвима перед хакерскими атаками

Недавнее исследование немецких специалистов Фабиана Бройнляйна и Луки Мелетте обнажило серьезную уязвимость в системе управления электросетью Центральной Европы, которая может поставить под угрозу энергобезопасность целого континента. По данным ученых, критически важная инфраструктура Центральной Европы, отвечающая за электроснабжение сотен миллионов людей, полагается на незащищенные радиосигналы для управления распределением энергии. Эта уязвимость потенциально позволяет злоумышленникам дестабилизировать энергосистему, обслуживающую 450 миллионов человек.

реклама

Фабиан Бройнляйн и Лука Мелетте случайно обнаружили эту проблему, занимаясь проектом по управлению городским освещением Берлина. Заметив радиоприемники на уличных фонарях, они заинтересовались возможностью централизованного контроля над ними, например, для создания масштабной световой инсталляции, подобной известному берлинскому проекту Blinkenlights. Данный проект, реализованный в 2001 году, представлял собой синхронизированное включение и выключение окон здания, имитируя работу гигантского экрана.

В ходе исследования, представленного на 38-м Конгрессе "Chaos Communication" в Гамбурге, ученые выяснили, что управление уличным освещением Берлина осуществляется через радиосвязь. Продолжив изучение, они сделали куда более тревожное открытие: аналогичная система радиоуправления используется по всей Центральной Европе для контроля ключевых элементов энергосистемы, включая регулировку мощности, поступающей от объектов возобновляемой энергетики.

После года кропотливого обратного инжиниринга Бройнляйн и Мелетте установили, что могут перехватывать и воспроизводить управляющие радиосигналы, изначально предназначенные для легитимного контроля. Оказалось, что через эту незащищенную систему можно управлять значительными объемами электроэнергии – до 40 гигаватт генерирующих мощностей только в Германии, и еще 20 гигаватт нагрузки, такой как системы отопления и зарядные станции для электромобилей. В конечном итоге под потенциальным радиоконтролем находится 60 гигаватт мощности, что сопоставимо с энергопотреблением целой страны. «Мы были удивлены, обнаружив, что система управления уличным освещением используется и для управления крупными объектами возобновляемой энергетики», – отметил Бройнляйн.

реклама

Осознав масштабы потенциального воздействия, исследователи задались вопросом о последствиях злонамеренной атаки. Они предположили, что скоординированная отправка ложных команд на множество энергообъектов может вызвать серьезный дисбаланс в энергосистеме, способный привести к ее полному коллапсу. Хотя эксперты в области энергетической безопасности выражают сомнения в реалистичности полного отключения всей европейской сети, опасность уязвимости остается очевидной.

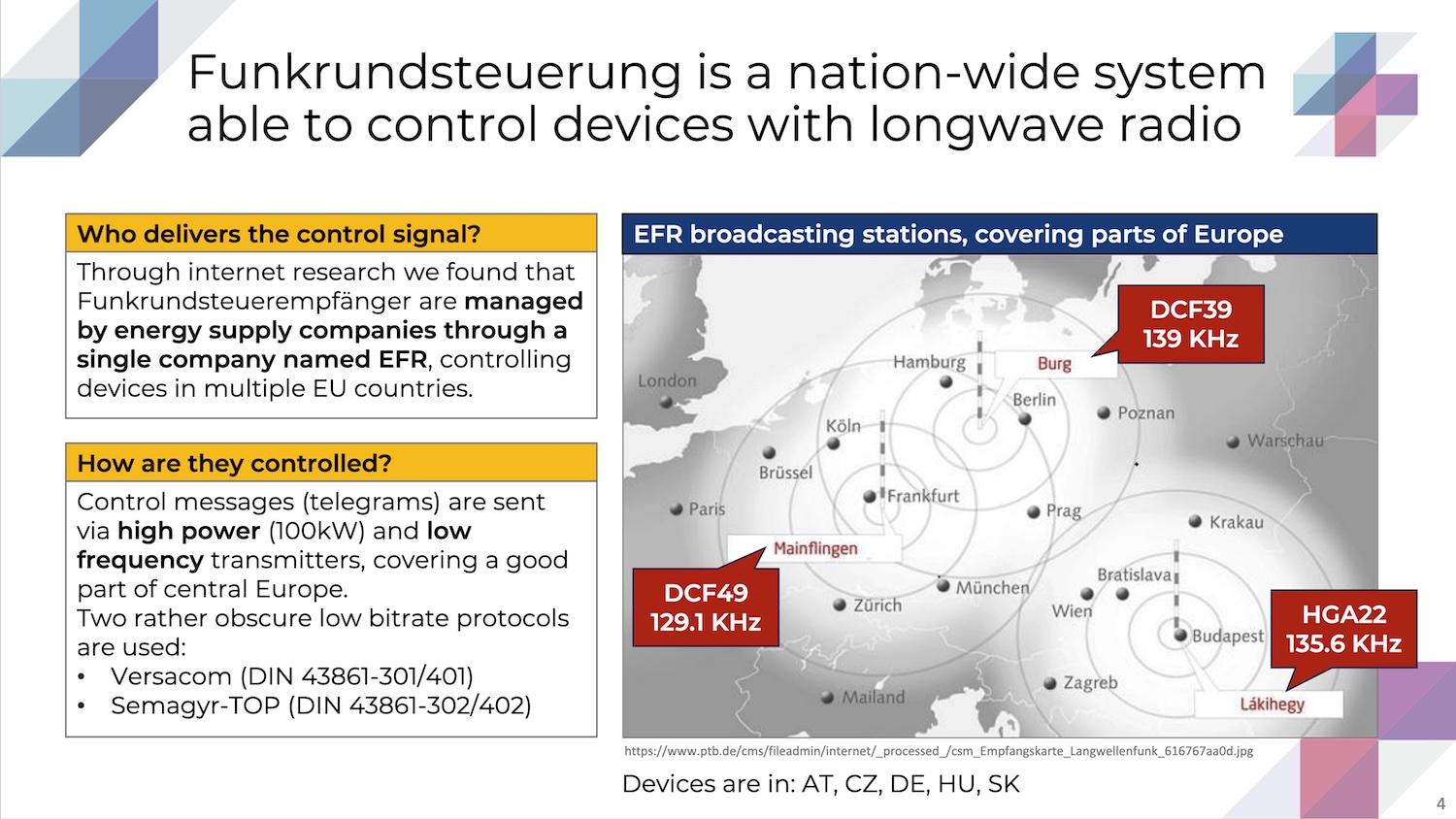

Система управления, известная как Radio Ripple Control (в немецком варианте – Funkrundsteuerung), является развитием более ранней технологии Rundsteuertechnik, или тонального управления, появившейся еще в начале XX века. Изначально система использовала проводную связь для передачи управляющих сигналов, но с развитием радиосвязи перешла на радиоэфир, что оказалось дешевле. Сегодня Radio Ripple Control использует частотную манипуляцию для передачи данных. Управляет системой мюнхенская компания EFR, эксплуатирующая три мощные передающие станции в Германии и Венгрии.

Любой человек, имеющий программно-определяемое радио (SDR), может принимать эти незашифрованные сигналы, настроившись на соответствующую частоту. В Нидерландах существует общедоступный веб-SDR, позволяющий принимать сигналы передатчика из немецкого Бурга на частоте 140 кГц при модуляции LSB. Сигнал представляет собой тональный звук, прерываемый примерно каждые 10 секунд для передачи закодированной информации.

реклама

Далее выяснилось, что Radio Ripple Control применяется не только для управления уличным освещением и энергораспределением, но и для ряда других функций, включая передачу метеопрогнозов, синхронизацию времени и управление тарифами на электроэнергию. Около 300 энергокомпаний используют ее для управления мощностью малых и средних объектов возобновляемой энергетики. Компании-операторы, известные как EVU, используют веб-интерфейс или VPN-приложение для отправки команд на передатчики, которые, в свою очередь, передают инструкции приемникам на энергообъектах – для увеличения или уменьшения генерации в зависимости от текущей потребности сети.

Главная проблема заключается в отсутствии шифрования и аутентификации в системе Radio Ripple Control. Это означает, что любой может не только прослушивать и записывать сигналы, но и воспроизводить их или даже генерировать собственные, поддельные команды. Именно это и продемонстрировали исследователи Бройнляйн и Мелетте.

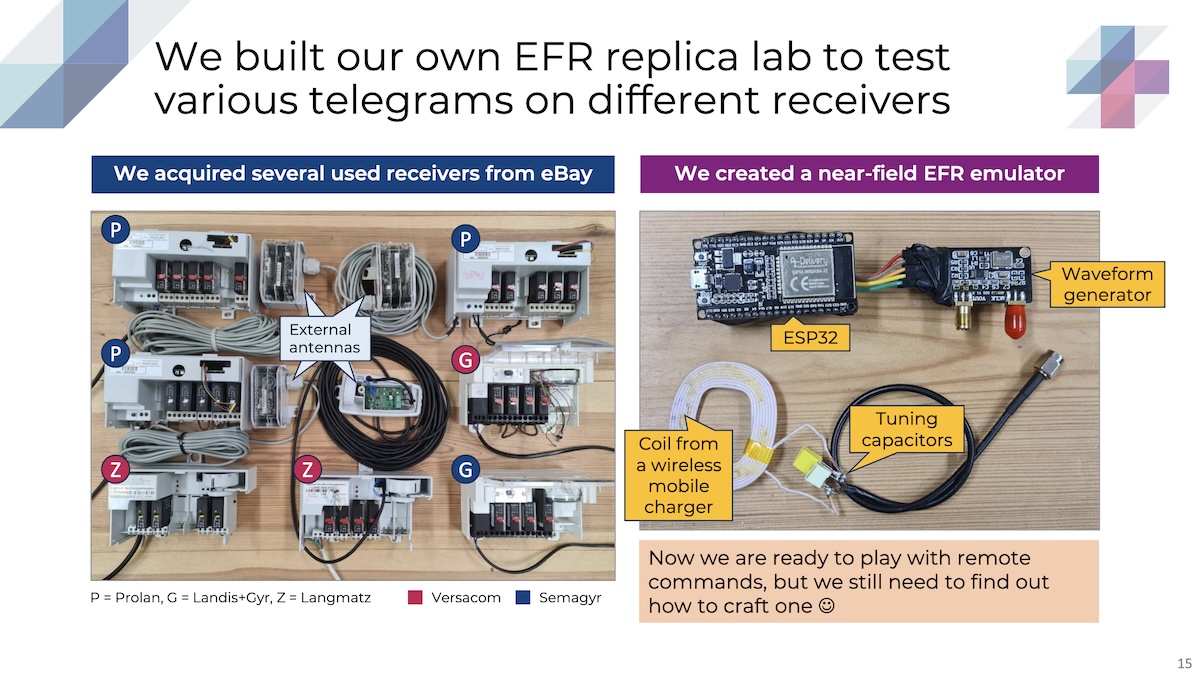

Для анализа уязвимости они приобрели несколько радиоприемников FRE (Funk-Rundsteuer-Empfänger) от разных производителей и создали собственный эмулятор передатчика на базе микроконтроллера ESP, используя катушку от беспроводной зарядки в качестве антенны. Это позволило им отправлять и принимать телеграммы в лабораторных условиях. Исследователи выяснили, что данные в телеграммах кодируются протоколами Versacom и Semagyr, частично описанными в немецких стандартах. Однако некоторые детали, такие как адреса энергокомпаний и их использование, пришлось восстанавливать из открытых источников и путем анализа перехваченных сигналов. Для протокола Semagyr потребовался аппаратный реверс-инжиниринг и изучение специализированного программного обеспечения, используемого для настройки приемников.

реклама

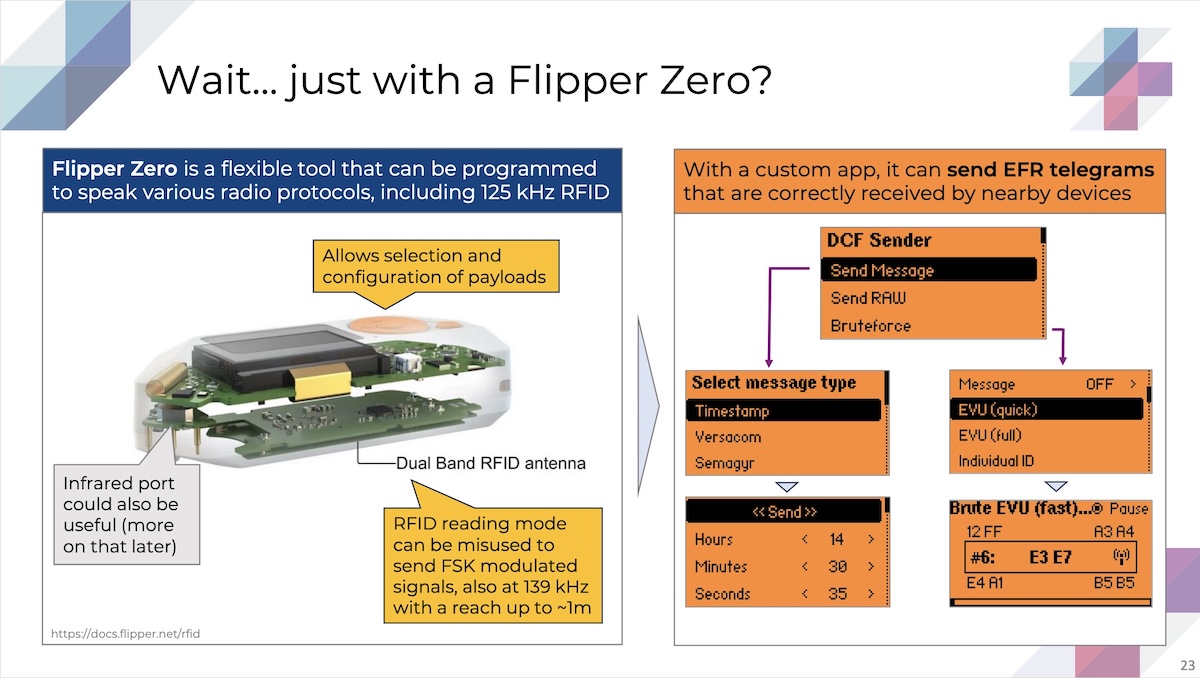

В результате исследователи научились «говорить» на языках Versacom и Semagyr, что позволило им успешно управлять имитацией уличного освещения и даже реальным фотоэлектрическим модулем мощностью 40 кВт в лабораторных условиях, отключая его от сети с помощью устройства Flipper Zero, настроенного на передачу нужных радиосигналов.

Проведя оценку потенциально уязвимых мощностей, исследователи пришли к выводу, что под радиоуправлением находится до 60 ГВт, что создает теоретическую возможность для дестабилизации европейской энергосистемы. В своей презентации они пояснили, что для поддержания стабильности частота сети должна оставаться на уровне 50 Гц. Отклонения от этого значения приводят к автоматическим действиям: при повышении частоты до 50,2 Гц происходит снижение генерации, например, отключение солнечных электростанций. При падении ниже 49,8 Гц включаются резервные мощности или отключаются промышленные потребители. Критическое снижение частоты до 49 Гц и ниже приводит к каскадному отключению нагрузки, а при 47,5 Гц электростанции отключаются для самозащиты, требуя восстановления сети практически с нуля.

Теоретически, для изменения частоты на 1 Гц в сети мощностью 300 ГВт необходим дисбаланс около 18 ГВт. Хотя 60 ГВт потенциально управляемой мощности значительно превышают это значение, таких масштабных дисбалансов в европейской энергосистеме ранее не наблюдалось. Однако, как показывает пример аварии в Польше в 2021 году, когда потеря 3 ГВт мощности привела к снижению частоты на 0,16 Гц, даже относительно небольшие инциденты могут влиять на стабильность сети. Более того, при возникновении локального дефицита мощности возникает проблема перегрузки линий электропередачи, которые могут отключаться каскадно, усугубляя ситуацию, как это произошло в 2006 году.

Несмотря на теоретическую возможность масштабной атаки, эксперты указывают на ряд факторов, затрудняющих ее реализацию. Для успеха злоумышленникам необходимо контролировать достаточное количество генерирующих мощностей, превзойти мощность официальных передатчиков EFR и выбрать оптимальное время для атаки. Исследователи рассматривают два основных сценария атаки: захват управления передатчиками EFR путем кибервзлома или физического проникновения, либо создание сети поддельных передатчиков, способных перекрыть легитимные сигналы. Для второго сценария они даже разработали прототип мобильного передатчика на базе воздушного змея, демонстрируя техническую осуществимость создания подобного устройства.

Некоторые эксперты по энергобезопасности, такие как профессор Альберт Мозер и Ян Хофф, выразили скепсис относительно реалистичности полного отключения энергосистемы. Мозер признает, что внезапная потеря 60 ГВт приведет к серьезным проблемам, но сомневается в точности оценки управляемых мощностей и недостаточности мер безопасности Radio Ripple Control. Хофф, в свою очередь, сравнивает энергосистему с неваляшкой, устойчивой к внешним воздействиям, и указывает на то, что атака на отдельные точки ввода мощности отличается от атак на подстанции, которые использовались, например, на Украине. Он считает, что операторы сети быстро отреагируют на аномалии и примут необходимые меры для стабилизации ситуации.

Несмотря на дискуссии о масштабах потенциальной угрозы, большинство экспертов сходятся во мнении о необходимости модернизации системы Radio Ripple Control. В качестве возможной замены рассматривается система iMSys (Intelligentes Messsystem), использующая защищенный стандарт связи LTE. iMSys уже применяется для «умных» счетчиков и может быть развернута на отдельной LTE-инфраструктуре, предназначенной для критически важной инфраструктуры. Однако внедрение iMSys происходит медленно, и, как отмечают исследователи, Гамбург недавно обновил свою инфраструктуру, вновь сделав выбор в пользу устаревшей технологии Radio Ripple Control. Ни компания EFR, ни Федеральное ведомство по информационной безопасности Германии не предоставили комментариев по данной проблеме.

В заключение, хотя вероятность полного отключения европейской энергосистемы через атаку на Radio Ripple Control остается предметом споров, очевидно, что использование незащищенной системы радиоуправления для критически важной инфраструктуры является неприемлемым риском. Необходимо срочно переходить к более современным и защищенным технологиям для обеспечения надежности и безопасности энергоснабжения.

Лента материалов

Соблюдение Правил конференции строго обязательно!

Флуд, флейм и оффтоп преследуются по всей строгости закона!

Комментарии, содержащие оскорбления, нецензурные выражения (в т.ч. замаскированный мат), экстремистские высказывания, рекламу и спам, удаляются независимо от содержимого, а к их авторам могут применяться меры вплоть до запрета написания комментариев и, в случае написания комментария через социальные сети, жалобы в администрацию данной сети.

Комментарии Правила