Уязвимости WiFi сетей и методы защиты - подробный разбор со скриншотами и комментариями

Содержание

1. Дисклеймер

реклама

2. Введение

3. Основные угрозы безопасности Wi-Fi

4. Пентест

реклама

- MITM

реклама

- Атаки на протоколы WEP и WPA

- WPS

- DDos

реклама

6. Заключение

Дисклеймер

Данная статья не является мануалом по взлому Wi-Fi сетей, не является призывом к взлому, нанесению ущерба или к чему-либо. Автор не поощряет действия хакеров и сам не является таковым. Всё, что рассказано в этой статье, имеет исключительно образовательный характер. Полную ответственность за ваши дальнейшие действия несёте лично вы сами. Статья написана исключительно для всеобщего осведомления о существовании таких уязвимостей и способах защиты.

Введение

Wi-Fi - беспроводная технология, которая стала неотъемлемой частью нашей повседневной жизни, предоставляет нам возможность подключаться к Интернету практически из любой точки мира. От домашних сетей до общественных точек доступа в кафе, аэропортах и гостиницах, Wi-Fi позволяет нам оставаться на связи, работать и развлекаться, где бы мы ни находились.

Несмотря на все его преимущества, неправильно настроенный Wi-Fi роутер также представляет собой потенциальную угрозу для нашей безопасности. Взлом Wi-Fi сети может привести к краже личной информации, включая пароли, банковские данные и другую конфиденциальную информацию. Кроме того, злоумышленники могут использовать взломанные сети для распространения вредоносного ПО или проведения других мошеннических действий.

Вы должны понимать, что безопасность Wi-Fi - это не проблема, которую можно игнорировать. Это не только вопрос защиты вашей личной информации, но и для организаций и предприятий - вопрос защиты корпоративных данных и управления рисками. Несоблюдение мер безопасности может привести к серьезным последствиям, включая финансовые потери и ущерб репутации.

В этой статье мы подробно рассмотрим различные угрозы безопасности, связанные с использованием Wi-Fi, а также методы и стратегии защиты, которые помогут вам или вашей организации оставаться в безопасности. Мы начнем с обзора основных типов атак на Wi-Fi и их последствий.

Основные угрозы безопасности

Wi-Fi, несмотря на свое удобство и широкое распространение, имеет ряд различных уязвимостей, которые могут подвергнуть рискам как личные данные отдельных пользователей, так и корпоративные сети. Рассмотрим некоторые из наиболее распространенных угроз.

- Подбор простого пароля: одной из самых распространенных угроз безопасности Wi-Fi является использование слабых или стандартных паролей. Хакеры могут использовать специальные программы и утилиты для подбора паролей, которые автоматически пробуют тысячи различных комбинаций в надежде найти правильную. Если пароль состоит только из 8 цифр, то его можно подобрать за несколько часов, не говоря уже о стандартных паролях типа "adminadmin", "12345678" и т.д.

- Поддельные точки доступа: хакеры могут создавать поддельные точки доступа Wi-Fi, которые выглядят как безопасные. Например, они могут заглушить вашу настоящую точку доступа и подменить ее. Если пользователь подключается к такой сети, указывая свой пароль, то хакер мгновенно его получает.

- MITM - "человек посередине": этот тип атаки заключается в перехвате и возможном изменении информации, передаваемой между роутером и сервером. В контексте Wi-Fi это может означать, что хакер, находящийся в радиусе действия сети, может перехватывать трафик между пользователем и сайтом, который в данный момент используется.

- Атаки на протоколы WEP и WPA: это протоколы безопасности, используемые для шифрования данных в сетях Wi-Fi. Однако оба протокола имеют свои уязвимости. WEP, более старый протокол, считается устаревшим и легко взламываемым. WPA, хоть и является более безопасным, также подвержен определенным видам атак.

- Атаки на протоколы WPS: (Wi-Fi Protected Setup) - это функция, которая позволяет пользователям легко подключаться к защищенной сети Wi-Fi, но она также имеет свои недостатки, позволяющие получать пароль за считанные секунды. Хакеры могут использовать атаку "грубой силы" для подбора PIN-кода WPS, а затем самого пароля для подключения.

- Ddos-атаки (отказ в обслуживании) могут быть использованы для перегрузки сети Wi-Fi, делая ее недоступной для обычных пользователей. Злоумышленники отправляют огромное количество запросов, что приводит к быстрой перегрузке и отключению сети на все время атаки. Это может быть особенно разрушительно для офисов, работа которых может прекратиться на некоторое время. Хакеры часто используют такой метод, если хотят, чтобы их соседи немного отдохнули от интернета.

Сегодня я протестирую данные методы взлома на своей сети и объясню, как от них защищаться

Пентест

Мы плавно подошли к самому интересному - к практике (я буду выполнять все действия исключительно на своей wi-fi сети и в образовательных целях. Данный материал не является инструкцией по взлому wi-fi сетей, он написан для ознакомления. Я не призываю вас к повторению моих действий или взлому, за все ваши дальнейшие действия несете ответственность только вы сами).

Для тестирования всех этих методов на своей сети я буду использовать ОС Kali Linux, созданную для проверки безопасности различных систем. И так, приступим!

Подготовка:

1. Для начала мне нужна точка доступа wi-fi и двухдиапазонный адаптер, поддерживающий режим мониторинга, работу в режиме точки доступа, инъекцию пакетов и совместимость с kali linux. Идеальным вариантом является адаптер TP-Link Archer T2U Plus с чипом ac600, он имеет все выше перечисленное, а также хорошую дальность покрытия.

2. После установки и настройки виртуальной машины Kali Linux, я запускаю ее и подключаю к ней Wi-Fi адаптер. Проверить порты usb на наличие подключенного адаптера можно этой командой:

lsusb

3. Командой iwconfig вывожу беспроводные интерфейсы и вижу, что необходимо скачивать драйвера т.к wlan0 отсутствует.

iwconfigДелаем это командой 🡻🡻🡻 и ждем завершения обновления

sudo apt update && sudo apt upgrade -y

4. Скачиваем драйвера для сетевой карты

sudo apt install realtek-rtl88xxau-dkms -y Перезагружаем виртуальную машину и проверяем наличие wlan0:

iwconfig

Теперь с помощью адаптера можно подключаться к wifi , он находится в режиме managed и готов к работе.

Подбор пароля:

Это, пожалуй, самый надежный способ проверки своей сети на прочность. Его смысл заключается в том, что пентестер сначала перехватывает пароль в зашифрованном виде (хендшейк), а потом расшифровывает его с помощью заранее подготовленного словаря с миллионами паролей. Каждый пароль из этого списка шифруется и сверяется с перехваченным хендшейком; если они совпали, подобранный пароль верный.

1. Первым делом я убеждаюсь в том, что адаптер подключен и готов к использованию.

2. Для успешного брутфорса нужен словарь с несколькими миллионами паролей. Такие словари могут содержать в себе имена, даты, часто используемые пароли и т. д. Если злоумышленник знает какую-либо информацию о потенциальной жертве, он может сгенерировать словарь, сообразно с ней.

Для теста я специально сгенерировал словарь с 8-значными паролями только из цифр, они используются чаще всего. Такой текстовый документ содержит 100 миллионов строк и весит ~850 МБ без сжатия.

3. Теперь необходимо перевести сетевую карту (адаптер) в режим сканирования сети; мне могут помешать другие сетевые процессы, поэтому я уничтожаю их.

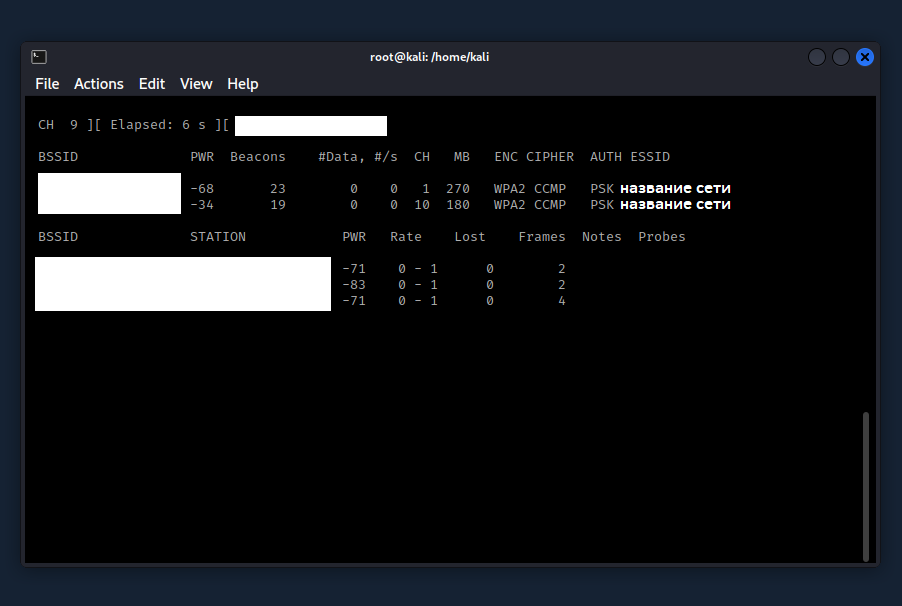

4. Начинаю сканирование трафика и вижу 2 рабочие сети - одна из них моя. Завершаю скан и копирую BSSID (идентификатор сети), а также канал, на котором она работает.

Сканирование сетей вокруг

Сканирование сетей вокруг

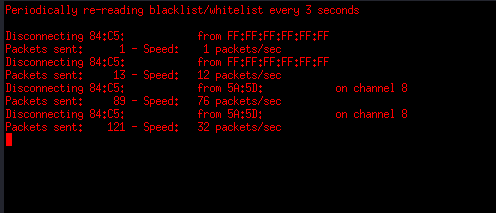

5. Осталось перехватить хендшейк и подобрать пароль. Запускаю целенаправленное сканирование только нужной сети; теперь нужно, чтобы кто-то подключился к ней, а я перехвачу handshake с паролем. Ждать, пока кто-то подключится сам, можно очень долго, поэтому я нахожу уже подключенного пользователя и начинаю DDoS-атаку с целью его отключения. Как только Kali начал забрасывать клиента пакетами, он сразу отключился. Завершаем атаку, чтобы устройство снова могло подключиться к Wi-Fi. Юзер даже ничего не заметит, т. к. данная операция длится считанные секунды. В момент подключения устройство жертвы отправляет хендшейк роутеру, а я его перехватываю; он записывается в определенный файл.

Перехват хендшейка, после переподключения устройства. Пентест

Перехват хендшейка, после переподключения устройства. Пентест

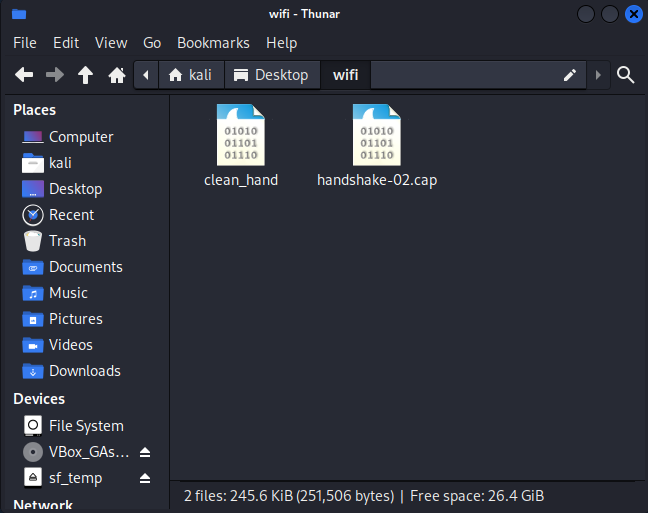

6. Очистка хендшейка. Я оставляю в хендшейке только зашифрованный пароль, остальное мне не понадобится.

Очищенный handshake в 430 раз меньше обычного

Очищенный handshake в 430 раз меньше обычного

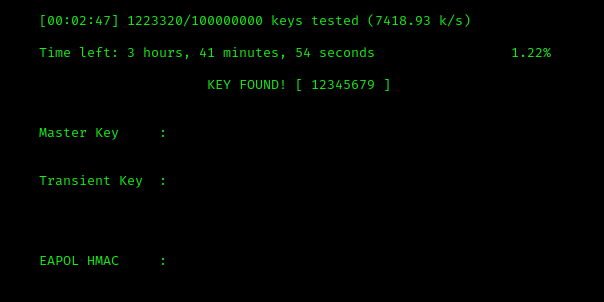

7. Перебор паролей - в этом не быстром процессе происходит сам подбор пароля. Сначала берется одна строка из словаря, шифруется и сравнивается с перехваченным зашифрованным паролем; если они совпали, то пароль верный. Все это происходит со скоростью ~9000 паролей/сек, но может занять несколько часов или даже дней в зависимости от длины и сложности пароля.

8. Пароль подобран! Я только что проверил на безопасность свою сеть.

Пароль подобран, пентест

Пароль подобран, пентест

Как защититься?

Для защиты от данного метода взлома используйте пароли длиной 9-10 символов или более, состоящие из цифр, символов и букв разного регистра. На их подбор уйдет от ~1500 лет на мощном ПК.

Поддельная точка доступа:

Данный способ использует социальную инженерию для кражи пароля. Пентестеру требуется 2 адаптера. Первый нужен для создания фейковой сети, а второй для глушения оригинальной. У меня имеется только одна сетевая карта, поэтому я не буду проверять это на своей сети, а вместо этого расскажу, как это работает.

1. Два адаптера переводятся в режим монитора.

2. На одном из них запускается фейковая точка доступа, второй начинает атаку деаутентификации и настоящая сеть глушится.

3. Пользователь больше не может подключиться к своей сети, но видит такую же без пароля. Большинство пользователей подумают, что это глюки роутера и попытаются подключиться к клону своей сети. Их встречает такое окно, где просят указать пароль для "обновления прошивки роутера".

4. После того, как в таком окне будет указан пароль, пентестер его получит.

Как защититься?

Не заполняйте подозрительные формы. В большинстве случаев в формах для подключения в общественных местах запрашивают только номер телефона. Если у вас запрашивают что-либо еще - отключайтесь от этой WiFi сети и не используйте ее. Будьте бдительны и не подключайтесь к подозрительным сетям.

MITM:

Атака "человек посередине" заключается в том, что пентестер с помощью ARP пакетов заставляет весь трафик проходить через свое устройство (в моем случае виртуальная машина Kali Linux).

Таким образом все посещаемые сайты, их данные, файлы куки, пароли и прочая важная и конфиденциальная информация будет в реальном времени попадать к атакующему. Пентестер должен знать пароль от сети, в рамках которой будет проводиться атака.

1. Подключаюсь к СВОЕЙ wifi сети.

2. Запускаю обнаружение сетевых хостов.

3. Настраиваю параметры атаки так, чтобы внедрялась вредоносная нагрузка, а механизм HSTS (механизм, активирующий защищённое соединение через протокол HTTPS) был обойден методом замены адреса в адресной строке браузера жертвы на похожие символы.

4. После запуска атаки, все запросы проходят через ПК пентестера. Но т.к. моя атака довольно примитивная, информацию с сайтов, использующих https, я получить не смогу. Протокол https шифрует данные перед отправкой, однако более опытный пентестер сможет побороть и эту проблему.

После успешного взлома wifi сети, хакер может зайти в настройки роутера на своем ПК. Теперь, когда у него есть полная власть над сетью, он может изменять ее название, пароль, тип шифрования, управлять подключенными устройствами.

Как защититься?

Чтобы ответить на этот вопрос, стоит обратить внимание на первый пункт плана атаки. Хакеру необходимо знать пароль от сети, чтобы подключиться к ней и начать атаку. Исходя из этого, мы понимаем, что наша задача - затруднить процесс взлома пароля. Рекомендуется использовать длинные и сложные пароли.

Атаки на протоколы WEP и WPA

Для получения доступа к сетям, защищенным этими протоколами, достаточно подобрать пароль по словарю. Поэтому следует использовать методы защиты, описанные в первом пункте: используйте длинные и сложные пароли, меняйте их время от времени.

Wps

WPS, или Wi-Fi Protected Setup - это стандарт, разработанный Wi-Fi Alliance для облегчения установки и настройки беспроводных сетей Wi-Fi. Wi-Fi Alliance - это некоммерческая организация, основанная в 1999 году, которая объединяет крупных производителей технологий беспроводной связи, таких как Intel, Apple, Cisco, Microsoft и другие. Цель Wi-Fi Alliance - создание и содействие стандартам для беспроводной связи, а также улучшение безопасности. Технология существует с 2006 года и стала общепринятым методом подключения устройств к беспроводной сети без ручного ввода пароля.

WPS работает двумя основными способами:

1. Метод PIN (Personal Identification Number): Этот метод использует восьмизначный PIN-код, который обычно указан на наклейке на обратной стороне маршрутизатора. При подключении к сети устройство или пользователь вводит этот PIN-код, и маршрутизатор автоматически передает информацию о сети.

2. Метод кнопки WPS (Push Button): Этот метод использует физическую или виртуальную кнопку на маршрутизаторе и устройстве. Пользователь нажимает кнопку WPS на обоих устройствах, и они автоматически подключаются друг к другу, передавая нужные пакеты.

Устройства, поддерживающие WPS, могут подключиться к сети по обычному паролю или с помощью PIN, который обычно указан на самом роутере. Если устройство подключается через PIN, то в ответ оно получает еще и обычный пароль.

Поскольку WPS PIN состоит из 8 цифр, то всего существует 10^8 (100 млн) его вариантов, на подбор которых уйдет уйма времени. Но как оказалось, последняя цифра PIN является контрольной и вычисляется исходя из других семи по формуле. Теперь число вариантов PIN сокращается до 10^7 (10 млн). Но это еще не все...

Как показано на схеме выше, в случае отправки роутеру правильного PIN, он возвращает отправителю сообщение об успешном подключении. Если же первые четыре цифры кода неверные, то роутер отправляет устройству пакет M4, а если неверны последние четыре, то пакет M6.

Таким образом, можно узнать, что какая-то часть кода верна. В итоге вместо 100 миллионов вариантов остается лишь 11 000

Как это происходит на практике?

Представим, что правильный Pin код маршрутизатора - 34460729. Подобрать нужно только 7 первых цифр т.к последняя - контрольная и ее нужно рассчитывать исходя из других. Например начиная перебор с 0000000x (где x - контрольная цифра) и получая от роутера пакет M4, мы понимаем, что первые 4 цифры точно неверные. Продолжаем изменять их, когда мы дойдем до 3446000x получим пакет M6, означающий, что теперь неверные только последние четыре цифры кода. Начинаем подбирать пятую, шестую и седьмую, а последнюю считаем на сонове 7 подобранных. Так когда начиная с 3446000x мы дойдем до 34460729 и получим сообщение об успехе и обычный пароль, будем подключены.

Используя специальную утилиту можно получить pin и пароль сети с wps за несколько секунд

Как защититься?

Все очень просто - отключите wps на своем роутере. На некоторых современных роутерах со свежими прошивками данная проблема устранена.

Ddos или Dos атаки

DoS (Denial of Service) и DDoS (Distributed Denial of Service) - это два типа атак, которые используются для перегрузки системы или сети, делая их недоступными для пользователей.

DoS-атака происходит, когда злоумышленник использует один компьютер и одно интернет-соединение для перегрузки целевой системы или сети. Это достигается путем отправки большого количества запросов на целевую систему, что приводит к ее перегрузке и, в конечном итоге, к отказу в обслуживании.

DDoS-атака аналогична DoS-атаке, но в этом случае злоумышленник использует множество компьютеров. Эти компьютеры, известные как "ботнет", могут быть заражены вредоносным ПО, позволяющим злоумышленнику контролировать их и использовать для проведения атаки. Это делает DDoS-атаки более мощными и сложными для предотвращения, поскольку они исходят из множества источников.

виды атак "отказ в обслуживании"

виды атак "отказ в обслуживании"

Сейчас буду испытывать свою сеть Dos атакой.

Тут все очень просто, с помощью специальной утилиты, название которой я раскрывать не буду, я сканирую сети, нахожу свою, выбираю тип атаки и она начинается. Уже через пять секунд все мои устройства потеряли доступ к точке и не могли восстановить его вплоть до завершения атаки. При наличии мощного адаптера Wi-Fi и производительного ПК/ноутбука злоумышленник может незаконно отключить все сети в своем доме и, возможно, в соседних.

Как защититься?

На данный момент способов защиты от DoS-атаки на Wi-Fi просто не существует. Помните, что если кто-то серьезно настроен задосить именно вашу сеть, то вам ничего не поможет, кроме платных сервисов защиты от DDoS и DoS-атак. Также можно обратиться к провайдеру, но тоже не факт, что он как-то вам поможет.

Опровержение фейковых методов защиты

Теперь вы знаете о базовых способах защиты своей сети от проникновения и кражи личных данных. Часто сталкиваюсь с мнением, что Wi-Fi сеть можно защитить от всего и вся обычной MAC-фильтрацией. Это означает, что даже с верным паролем пользователь не сможет подключиться к точке, если его MAC-адреса нет в белом списке роутера. Ха-ха, очень смешно. Убедительно заявляю, что в Kali Linux (и не только) MAC-адрес адаптера меняется всего в три команды. При сканировании сети пентестер видит все подключенные к ней устройства, их MAC-адреса и т.д. Ему остается лишь сменить заводской BSSID (BSSID = MAC) на адрес из белого списка. Роутер даже не заметит подвоха.

Скрытие SSID (имени сети) тоже бесполезно. Имя сети пентестерами не используется. Все, что им нужно для начала атаки, это BSSID, а его вы никак не скроете.

Ограничение количества пользователей также не является решением. Естественно, что для получения пароля не нужно подключаться к точке (ну сами подумайте, как хакер без пароля подключится?). Если речь идет о использовании и проникновении, то если лимит подключенных устройств исчерпан, пентестер глушит одно из легитимных подключенных устройств DoS-атакой. Таким образом, пентестер освобождает себе "место" и подключается. Ну а что будет дальше, зависит от его фантазии и задач.

Заключение

В современном мире вопросы информационной безопасности становятся все более актуальными. Важность этих вопросов подчеркивается многочисленными угрозами, которые мы рассмотрели в этой статье. Я подробно рассмотрел технические детали этих атак, чтобы дать читателям понимание того, как они работают и каковы их последствия. Это знание критически важно для того, чтобы понять, как эффективно защитить свои Wi-Fi сети от подобных угроз. Я также обсудил различные стратегии и лучшие практики по обеспечению безопасности Wi-Fi точек доступа. Важно отметить, что существуют и недействительные методы защиты Wi-Fi, которые могут создать ложное чувство безопасности. Я разоблачил некоторые из этих мифов, чтобы помочь читателям избежать распространенных ошибок и сохранить свои конфиденциальные данные. Я надеюсь, что эта статья поможет вам обеспечить безопасность ваших Wi-Fi сетей. Помните, что технологии развиваются, постоянно появляются новые протоколы безопасности и методы защиты. Но как бы это не было печально осознавать, инструменты, которыми пользуются хакеры, всегда опережают технологии защиты.

Что вы думаете по этому поводу? Пишите свое мнение в комментариях.

Лента материалов

Соблюдение Правил конференции строго обязательно!

Флуд, флейм и оффтоп преследуются по всей строгости закона!

Комментарии, содержащие оскорбления, нецензурные выражения (в т.ч. замаскированный мат), экстремистские высказывания, рекламу и спам, удаляются независимо от содержимого, а к их авторам могут применяться меры вплоть до запрета написания комментариев и, в случае написания комментария через социальные сети, жалобы в администрацию данной сети.

Комментарии Правила