На прошлой неделе IT-компании боролись с последствиями обнаружения уязвимости в библиотеке Log4j, а также с уязвимостями в выпущенном патче. Специалисты находят всё новые баги, поэтому сетевым администраторам нужно искать и закрывать возможные варианты доступа через эти уязвимости. Как оказалось, даже отсутствие доступа в интернет не гарантирует защиту.

К такому заключению пришли специалисты из Blumira, сообщает Techspot. Работающие в качестве локального хоста сервисы без внешних подключений тоже могут стать целью атак. Это открывает новые просторы для деятельности злоумышленников.

Технический директор Blumira Мэтью Уорнера пишет, что веб-сокеты для связи между браузерами и веб-приложениями могут быть задействованы для доставки кода в уязвимые приложения и серверы без доступа в интернет. Злоумышленник может отправить вредоносный запрос посредством протокола WebSocket. В посте описываются конкретные действия для реализации этого сценария.

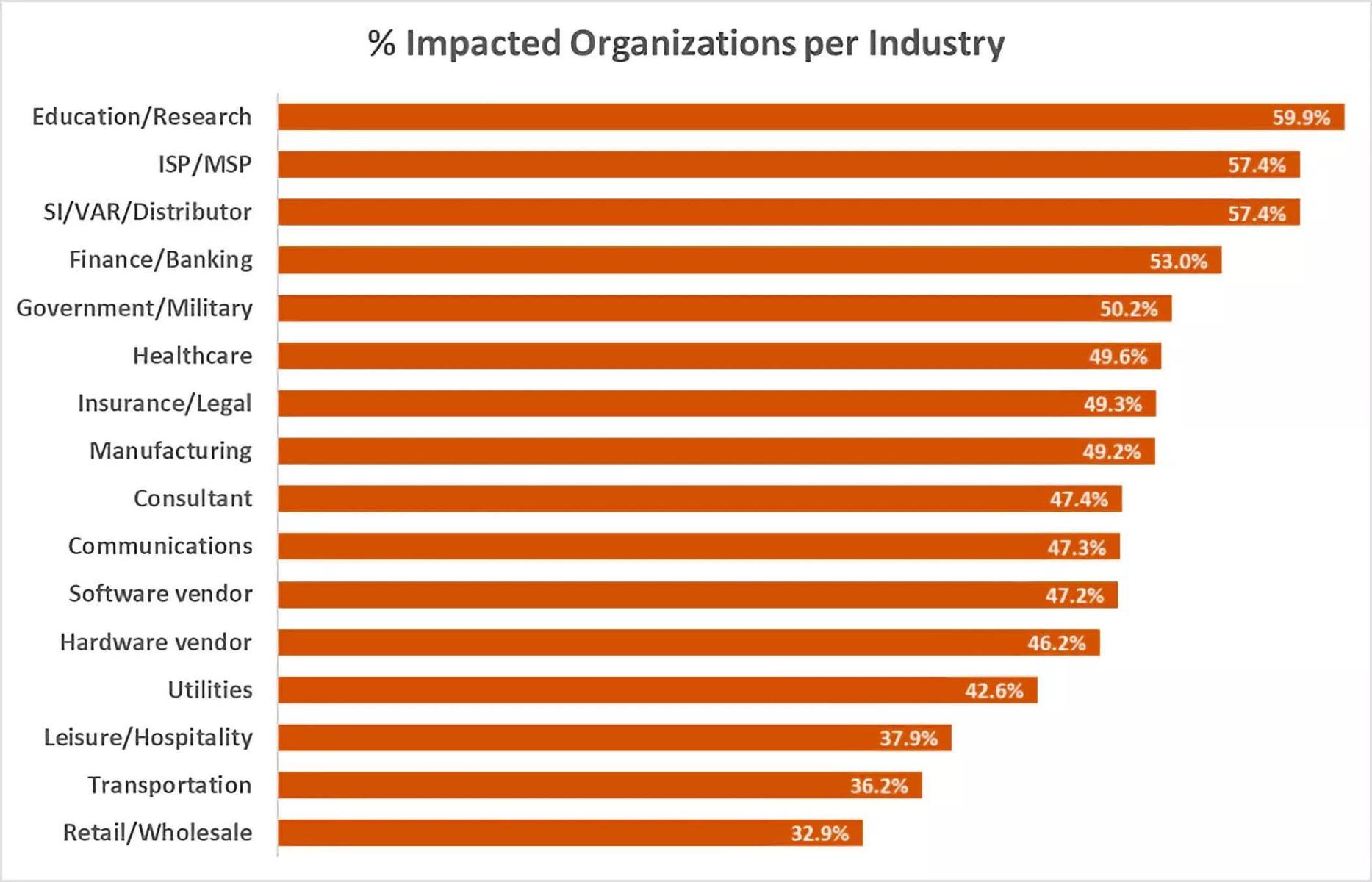

Это значит, что мишеней для атак становится ещё больше. По статистике Check Point Software, уязвимость в Log4j есть более чем в половине финансовых, дистрибьюторских, образовательных организаций и интернет-провайдеров. Уорнер описал методы поиска уязвимостей в Log4j:

- Запуск Windows PoSh или кроссплатформенных скриптов для определения использования Log4j в локальном окружении.

- Поиск экземпляров .*/java.exe с применением в качестве родительского процесса для cmd.exe/powershell.exe.

- Наличие настроек обнаружения Cobalt Strike, TrickBot и других связанных инструментов атак.

Также рекомендуется обновиться до Log4j 2.16.