Китайско-говорящая хакерская группа, которую исследователи «Лаборатории Касперского» назвали GhostEmperor, использует руткит Demodex, который действует как бэкдор для сохранения устойчивости на скомпрометированных серверах. Основная цель этого руткита - скрыть вредоносные артефакты (включая файлы, ключи реестра и сетевой трафик), чтобы избежать обнаружения как судебными следователями, так и продуктами безопасности.

«Чтобы обойти механизм принудительного применения подписи драйверов Windows, GhostEmperor использует схему загрузки, включающую компонент проекта с открытым исходным кодом под названием «Cheat Engine», - заявили у Касперского еще в июле, когда они опубликовали первые подробности об этой группе. «Этот расширенный набор инструментов уникален, и исследователи «Лаборатории Касперского» не видят сходства с уже известными инструментами и предполагают, что он используется как минимум с июля 2020 года».

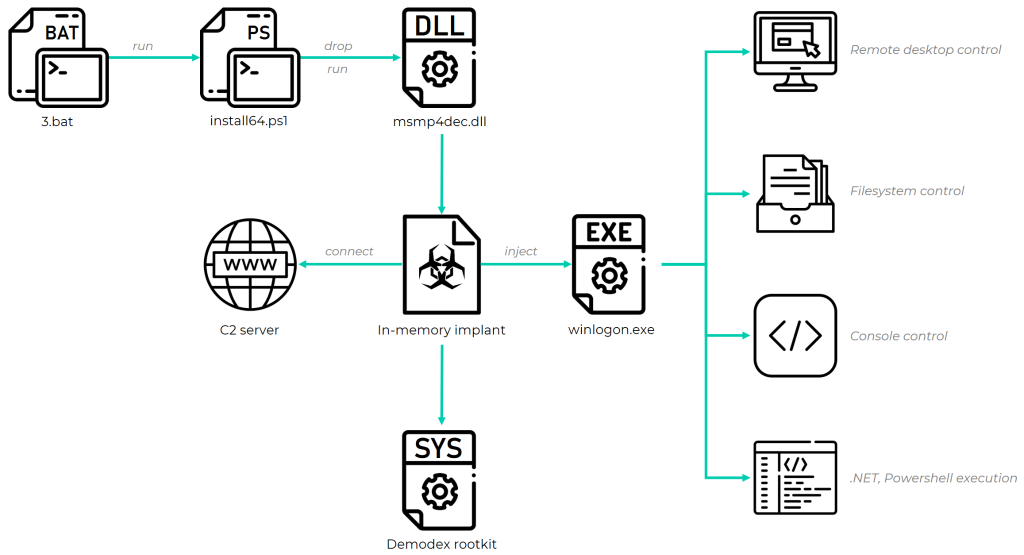

Чтобы взломать серверы своих жертв, злоумышленники использовали известные уязвимости в серверном программном обеспечении с выходом в Интернет, включая Apache, Window IIS, Oracle и Microsoft Exchange. GhostEmperor использует «сложную многоступенчатую структуру вредоносных программ», которая предоставляет злоумышленникам возможность удаленного управления взломанными устройствами. Операторы GhostEmperor показали, что они обладают огромным набором навыков, выявленных благодаря использованию как сложных, так и необычных методов анализа и криминалистики.

Хотя подавляющее большинство их атак было сосредоточено на телекоммуникационных компаниях и государственных организациях из Юго-Восточной Азии (например, Малайзии, Таиланда, Вьетнама, Индонезии), исследователи также наблюдали атаки и на другие регионы, включая такие страны, как Египет, Эфиопия и Афганистан.

«Мы заметили, что действующему субъекту удавалось оставаться незамеченным в течение нескольких месяцев, при этом демонстрируя изящество в разработке вредоносного инструментария, глубокое понимание мышления следователя и способность различными способами противодействовать криминалистическому анализу», — заявили у Касперского. «Злоумышленники провели необходимый уровень исследования, чтобы сделать руткит Demodex полностью работоспособным в Windows 10, позволяя загружать его с помощью задокументированных функций стороннего подписанного и безопасного драйвера.

Дополнительные технические подробности о GhostEmperor и рутките Demodex можно найти в отчете Лаборатории Касперского.