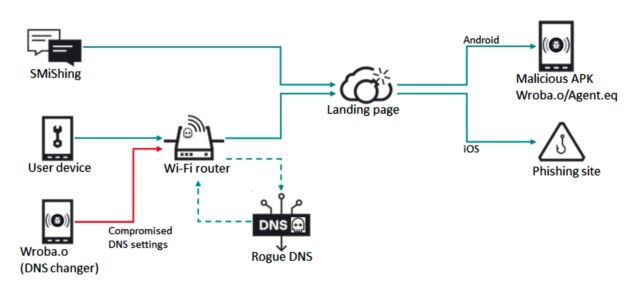

Специалисты нашли в системе Android вредоносное приложение, способное вмешиваться в работу беспроводных маршрутизаторов и заставлять их перенаправлять все подключенные устройства на вредоносные сайты. Открытие было сделано в «Лаборатории Касперского». Эта атака применяет так называемый перехват DNS. После установки приложения на устройство оно подключается к маршрутизатору и пытается войти в учётную запись администратора при помощи часто встречающихся логина и пароля вроде admin:admin.

Если это получается, приложение меняет в настройках маршрутизатора DNS-сервер на контролируемый злоумышленниками. Дальше все подключенные к этому маршрутизатору устройства пользователя могут быть направлены на выдающие себя за настоящие поддельные сайты. Они распространяют вредоносное программное обеспечение или пытаются украсть логины и пароли пользователей от сервисов, за которые выдают себя.

Пользователи подключают заражённые этим приложением Android-устройства к бесплатному/общедоступному Wi-Fi в таких местах, как кафе, бары, библиотеки, гостиницы, торговые центры и аэропорты. Использование таких точек доступа значительно повышает уровень распространения угрозы.

Напомним, что механизм DNS преобразует доменные имена вроде overclockers.ru в IP-адреса вроде 152.89.216.230. За это преобразование могут отвечать серверы провайдера интернета или сторонних компаний, таких как Cloudflare, Google и т.д. Если подставить неправильный IP-адрес, пользователь будет пытаться зайти на знакомый для себя сайт, а попадать в другое место, что часто используется преступниками в интернете.

Вредоносное Android-приложение называется Wroba.o и не первый год встречается в таких странах, как США, Франция, Япония, Германия, Тайвань и Турция. При этом перехват DNS применяется почти всегда только в Южной Корее. С 2019 до прошлого года злоумышленники заманивали пользователей на вредоносные сайты рассылкой текстовых сообщений, но потом перешли на перехват DNS.

За приложением стоит группировка Roaming Mantis. Она настроила перехват DNS таким образом, чтобы он работал только при заходе устройств на мобильную версию поддельного веб-сайта.

Слабой стороной этого метода является HTTPS. Сертификаты безопасности транспортного уровня (TLS) в основе HTTPS связывают доменное имя с закрытым ключом шифрования, известным только оператору сайта. Перенаправляемые пользователи получают от браузера предупреждение о том, что соединение не является безопасным. Им может быть предложено утвердить самозаверяющий сертификат, на что нельзя соглашаться.

Надёжнее всего при первом подключении маршрутизатора сразу другой логин и сложный пароль на вход. Если это не было сделано, необходимо сделать это сейчас, советует Arstechnica.