Те кто следит за новостями в области кибербезопасности знают, что как исследователи безопасности, так и злоумышленники часто обнаруживают уязвимости в системе безопасности, что побуждает разработчиков создавать и выпускать исправления для этих уязвимостей. Хотя исправление недостатков безопасности - это хорошо, плохие новости когда такие исправления инициируются злоумышленниками активно использующими ранее неизвестные уязвимости. Исследователи безопасности пытаются обнаружить уязвимости и сообщить о них разработчикам до того, как это произойдет, но исследователи не всегда побеждают злоумышленников. В надежде помочь разработчикам в поиске уязвимостей в системе безопасности служба размещения кода GitHub выпустила простой способ для разработчиков сканировать содержимое своих репозиториев на наличие уязвимостей.

Этот новый параметр сканирования безопасности использует CodeQL, который является собственным механизмом семантического анализа кода GitHub, который поддерживает платный набор функций расширенной безопасности платформы. До этого момента разработчики желающие сканировать свой код на наличие уязвимостей с помощью механизма анализа CodeQL должны были создавать настраиваемые файлы .yaml, которые предписывают механизму сканировать каждый репозиторий с заданными интервалами. Новая опция "конфигурация по умолчанию" для общедоступных репозиториев дает разработчикам возможность включить сканирование CodeQL без какой-либо ручной настройки или подписки.

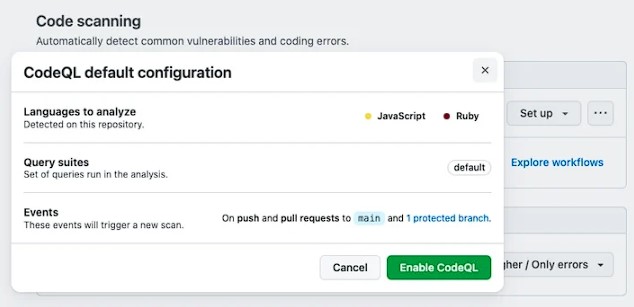

Эту новую опцию можно найти на вкладке "Настройки" каждого репозитория. Под заголовком "Безопасность" находится страница "Безопасность и анализ кода", на которой отображаются параметры "Сканирование кода". Рядом с параметром "Анализ CodeQL" находится кнопка "Настроить", которая предлагает пользователям выбрать вариант "По умолчанию" или "Дополнительно". Последние параметры конфигурации позволяют разработчикам настроить сканирование CodeQL вручную с помощью пользовательского файла .yaml, но разработчики могут пропустить процесс ручной настройки выбрав вместо этого "По умолчанию". После выбора в приглашении конфигурации по умолчанию будут отображаться языки программирования, обнаруженные CodeQL в репозитории, а также наборы запросов, которые будут выполняться при анализе, и события запускающие новое сканирование. Если эти настройки выглядят приемлемыми, последний шаг - нажать "Включить CodeQL".

Согласно GitHub в будущем пользователи смогут настраивать наборы запросов и события, но в настоящее время конфигурация по умолчанию будет использовать набор параметров по умолчанию. Конфигурация по умолчанию также в настоящее время требует, чтобы репозитории содержали только JavaScript/TypeScript, Python и Ruby. Механизм анализа CodeQL поддерживает больший список языков, но GitHub все еще работает над тем, чтобы включить их для параметра конфигурации по умолчанию. На данный момент разработчикам желающим запускать сканирование репозиториев содержащих другие языки придется придерживаться опции расширенной конфигурации.

Независимо от того как настроено сканирование CodeQL, оно будет работать в фоновом режиме после включения для обнаружения уязвимостей безопасности и уведомления разработчиков об этих недостатках. Затем разработчики могут соответствующим образом устранить обнаруженные уязвимости, и надеемся до того, как злоумышленники смогут их использовать.