На прошлой неделе специалист по информационной безопасности обнаружил уязвимость в старой пробной версии приложения WinRAR. Через эту уязвимость возможно дистанционно выполнять произвольный код. В частности, злоумышленник может перехватывать и менять отправляемые пользователям WinRAR запросы.

20 октября Игорь Сак-Саковский опубликовал статью с описанием уязвимости, которая получила номер CVE-2021-35052. Она есть в пробной версии WinRAR 5.70, обновление для которой выпустили ещё в июле.

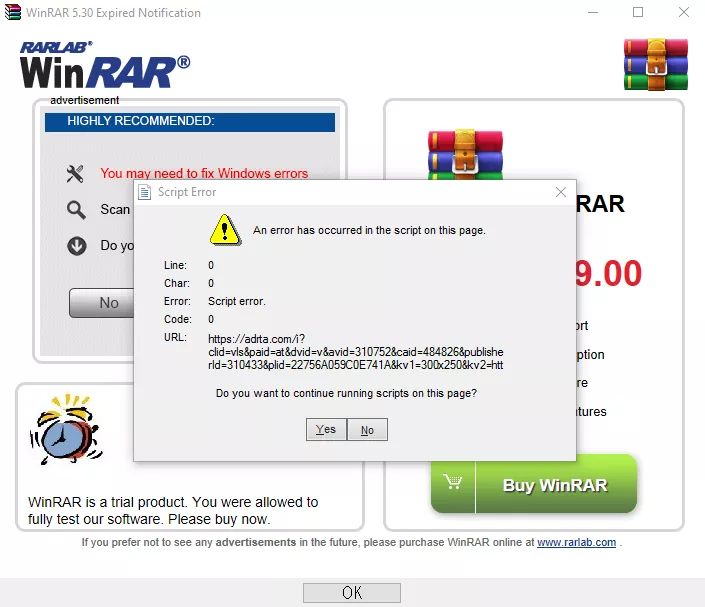

Уязвимость была найдена случайно в виде ошибки на языке программирования JavaScript. С помощью этой ошибки можно перехватывать подключение приложения к интернету и менять реакцию на запросы пользователей.

Правда, эксплоит активирует предупреждение со стороны системы безопасности Windows, но предупреждения не появляются при запуске файлов форматов docx, pdf, py, rar. Чтобы эксплоит сработал, в диалоговом окне пользователи должны нажать «Да» или «Выполнить». Кроме того, злоумышленник должен располагаться в том же сетевом домене, что и жертва.

Ещё более ранние версии WinRAR беззащитны перед эксплоитом CVE-2018-20250 2019 года. Для проверки версии приложения нажмите Справка > О WinRAR.