Системы спутникового интернета продолжают своё развитие, помогая многим пользователям оставаться «на связи», но при этом и привлекая разного рода исследователей, увлечённых поиском уязвимостей: как сообщает ресурс WIRED, специалист по безопасности, работающий в Лёвенском католическом университете, базирующемся в Бельгии, обнародовал результаты своих изысканий, позволивших взломать терминал известной во всём мире глобальной спутниковой системы Starlink от SpaceX под предводительством Илона Маска.

Источник изображения: Starlink

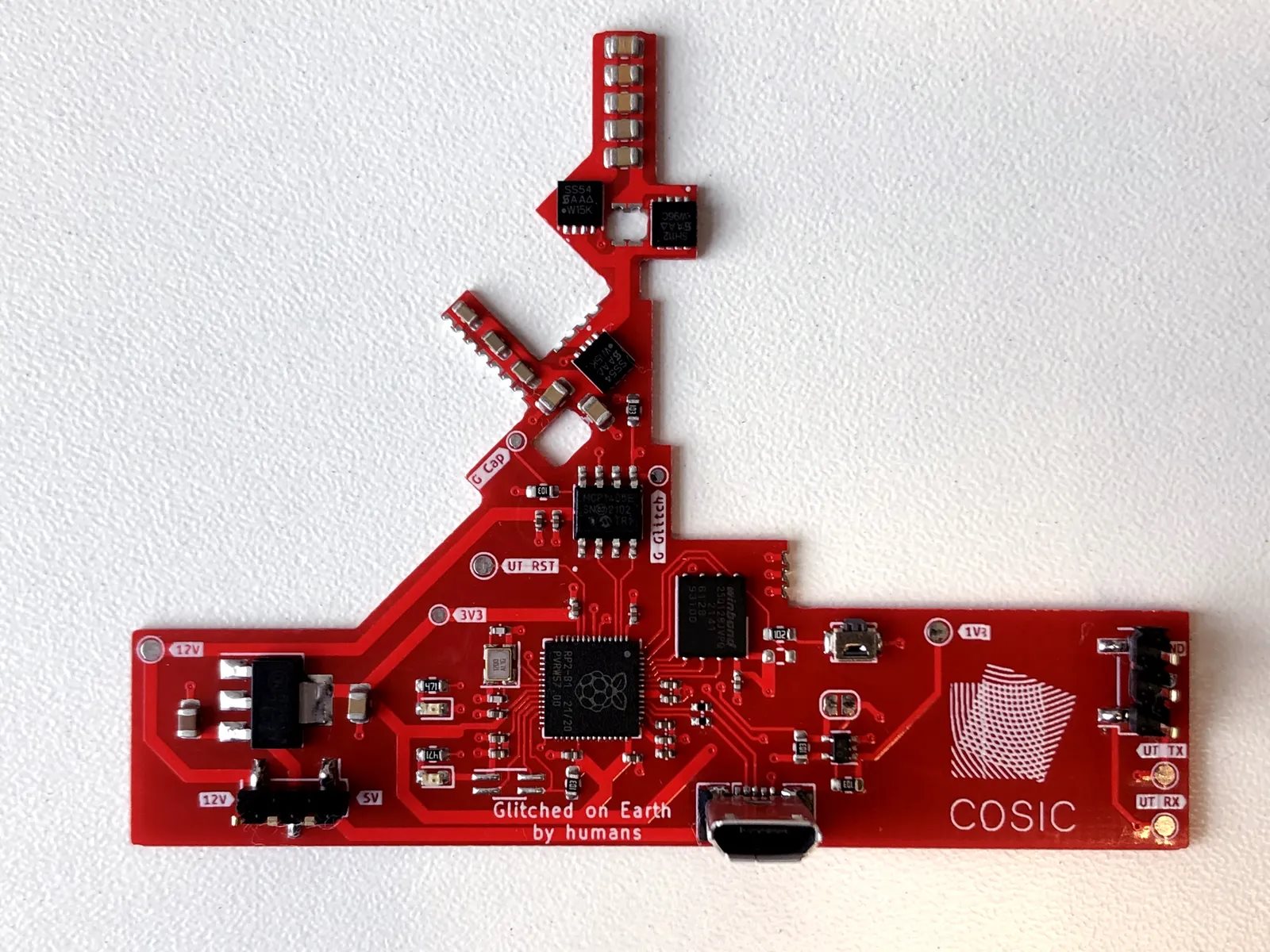

По информации источника, в рамках доклада на конференции Black Hat Леннерт Воутерс (Lennert Wouters) рассказал о том, как смог найти «лазейку» в казалось бы надёжной системе: для этого исследователю пришлось вооружиться специальной «тепловой пушкой», изопропиловым спиртом и рядом инструментов, чтобы разобрать тарелку купленного терминала, под «капотом» которой он обнаружил SoC с четырёхъядерным CPU ARM Cortex-A53 «на борту», а затем смастерил устройство на базе Raspberry Pi и ряда компонентов, что обошлось ему в $25, и припаял его к печатной плате терминала.

Источник изображения: WIRED, LENNERT WOUTERS

Кроме того, для обхода процесса проверки доступа специалисту понадобилось вызвать сбой в начале загрузки ОС путём воздействия на развязывающие конденсаторы.

Результатом трудов исследователя стала возможность запуска специальной прошивки для терминала Starlink, над которой «поколдовал» сам специалист, с последующим доступом к «скрытым» возможностям системы.

При этом исследователь упоминает, что уже отправлял отчёт о данной проблеме представителям Starlink, после чего было выпущено обновление, затрудняющее возможность атаки, однако полностью не исключающее её.

Помимо этого, специалист опубликовал детали своих трудов на GitHub (которые, впрочем, сейчас уже удалены), однако от продажи готовых устройств отказывается.

В ответ на действия Леннерта Воутерса представители Starlink обнародовали документ, подробно описывающий методы защиты системы, а также подчеркнули, что для осуществления атаки необходим физический доступ к самому терминалу, а результат взлома будет распространяться лишь непосредственно на атакуемое устройство, в то время как остальные части системы будут неприступны, поэтому рядовым пользователям беспокоиться не о чем.