Сегодня исследователи обнаружили новую атаку «SATAn», которая может превратить кабель SATA в радиопередатчик, позволяющий хакеру извлекать данные из системы, не подключенной к сети, и передавать их на приемник на расстоянии 1 м. И все это без физического вмешательства либо изменения кабеля SATA или аппаратного обеспечения. Программный метод может работать из пользовательского пространства или через виртуальную машину (ВМ). Короткую демонстрацию вы можете увидеть во встроенном видео ниже.

Соединение SATA используется в миллиардах устройств по всему миру для подключения жестких дисков и твердотельных накопителей внутри ПК, что делает его идеальной мишенью для хакеров, изобретающих изощренные атаки с широким охватом.

Некоторые из самых конфиденциальных данных на планете хранятся в системах с воздушным зазором. Эти системы полностью изолированы от любого подключения к внешнему миру, такого как сеть или Интернет. Также они не имеют никакого оборудования, которое может обмениваться данными по беспроводной сети, например беспроводного подключения по Bluetooth или Wi-Fi. Таким образом, для кражи данных от них требуются сверхсложные методы. Исследователь Мордехай Гури из Университета Негева в Израиле превратил стандартный кабель SATA в радиопередатчик, но без каких-либо физических модификаций оборудования.

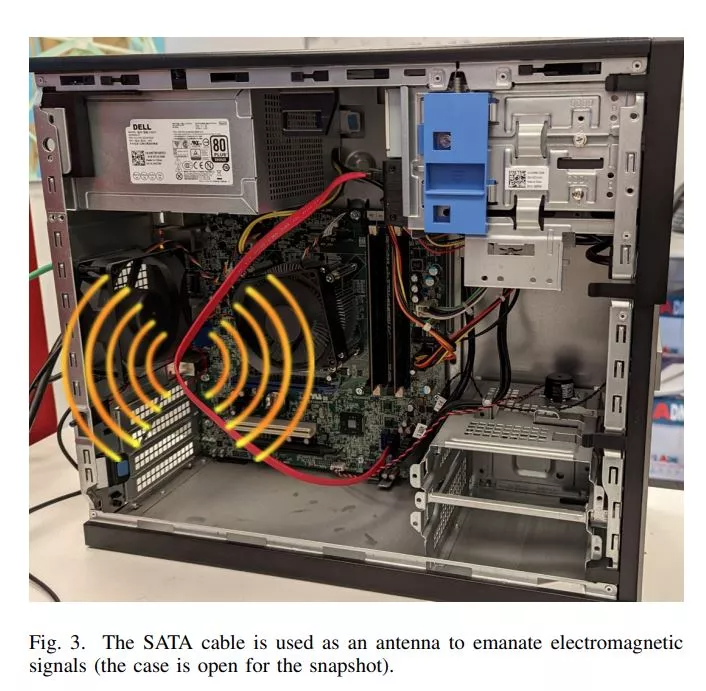

Как и все компьютерные интерфейсы, шина SATA при нормальной работе создает электромагнитные помехи, и при правильном использовании этими помехами можно управлять, а затем использовать для передачи данных. В этом случае исследователь использовал кабель SATA в качестве беспроводной антенны, работающей в диапазоне частот 6 ГГц, таким образом передавая короткое сообщение на ближайший ноутбук. Эта атака может использоваться вместе с кейлоггерами для кражи паролей или других конфиденциальных данных. Точно так же злоумышленники могут использовать другие механизмы для кражи важных данных, таких как файлы и изображения.

Естественно, злоумышленник должен сначала установить вредоносное программное обеспечение на устройство, но, как мы видели на примере Stuxnet и других атак, USB-устройства с вредоносным кодом могут распространять вредоносное ПО внутри защищенных систем. В противном случае злоумышленнику потребуется физический доступ.

После установки вредоносное ПО сначала кодирует данные, которые необходимо украсть. Затем оно использует операции чтения и записи контролируемым образом для генерации сигнала на кабеле. Хотя операции чтения или записи могут эффективно создавать правильные сигналы, исследователь отмечает, что операции чтения обычно не требуют более высоких разрешений на системном уровне и генерируют более сильные сигналы (до 3 дБ), чем операции записи. Исследователи также отметили, что фоновые операции, которые влекут за собой другой трафик к устройству хранения, в целом выполняются нормально. Тем не менее при интенсивном использовании можно запутать передачи, поэтому лучше приостановить передачу, когда происходят интенсивные фоновые действия.

Затем злоумышленник может получить сигнал от ближайшего устройства, но дистанция ограничена. В этом случае приемник должен находиться в пределах 1 м от передатчика из-за увеличения частоты битовых ошибок, связанных с большими расстояниями. Принимающее устройство, в данном случае ноутбук, использует приемник программно определяемой радиосвязи (SDR) для приема сигнала.

Философия, лежащая в основе этого типа атаки, не нова — исследователи ранее демонстрировали манипулирование тактовой частотой графической карты AMD Radeon для создания радиопередатчика, который генерировал сигнал. Этот сигнал злоумышленник мог бы принять через стену на расстоянии 15 метров. Однако с каждым годом хакеры становятся все более изощренными.

Есть несколько способов предотвратить эти типы атак, но они не являются надежными. В документе предлагается, чтобы первая линия защиты заключалась в реализации политики, предотвращающей первоначальное проникновение, наряду с другими тактиками, такими как запрет радиоприемников на охраняемом объекте.

Самым прямым методом защиты было бы добавление дополнительного электромагнитного экрана либо на кабель SATA, либо на корпус ПК. Но опять же, возможно, сложность атаки сама по себе является лучшей защитой для нас, обычных людей. Создание приемника на удивление просто, но разработка необходимого программного обеспечения и методов кодирования – это сверхсложная задача. Эти типы атак скорее могли бы относиться к государствам, занимающимся шпионажем, поэтому, что обычному пользователю не о чем беспокоиться.