реклама

Злоумышленники в настоящее время сканируют всемирную паутину с целью отыскать серверы VMware с недавно найденной там уязвимостью. Благодаря возможности выполнять произвольный код уязвимость получила степень опасности 9,8 из 10.

реклама

Уязвимость CVE-2021-21974 относится к приложению VMware vCenter. Оно есть на Windows и Linux и администраторы пользуются им для управления виртуализацией крупных сетей. В день релиза патча со стороны VMware как минимум на шести ресурсах появились подтверждающие возможность взлома эксплоиты. Степень уязвимости и наличие рабочих эксплоитов для компьютеров на Windows и Linux заставили хакеров активизироваться. Об этом пишет исследователь Трой Мурш из Bad Packets.

По его словам, поисковая система BinaryEdge обнаружила почти 15000 серверов vCenter с доступом в интернет. Поиск в Shodan нашёл около 6700 серверов. Хакеры ищут серверы без выпущенного во вторник патча.

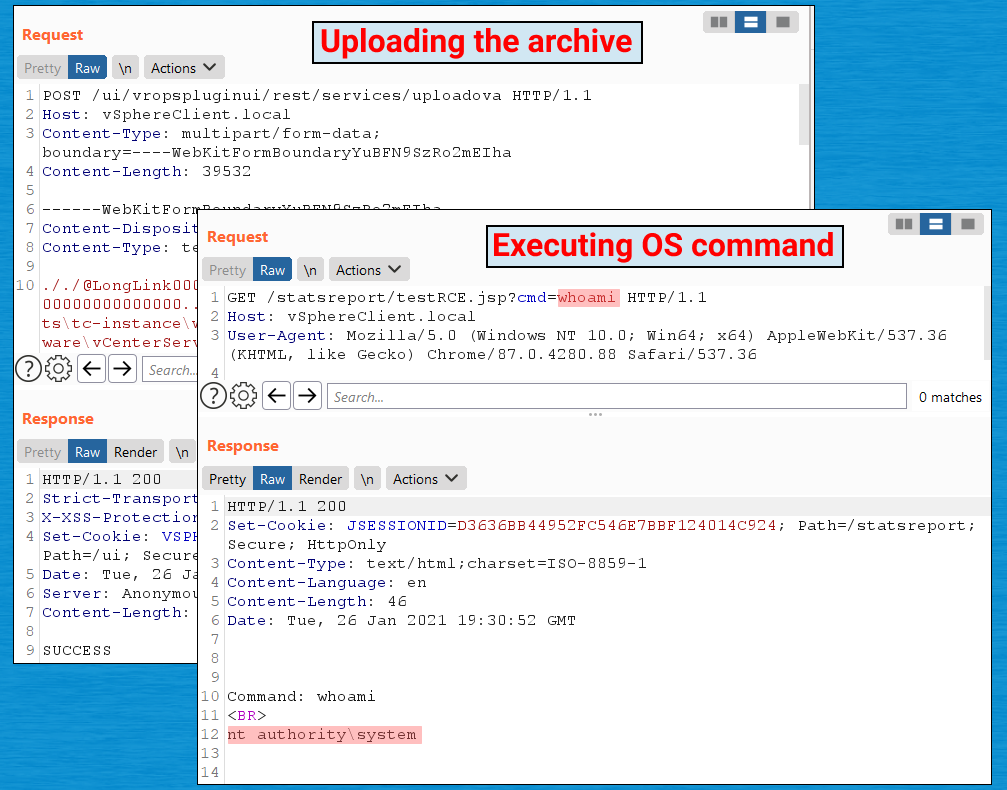

CVE-2021-21972 даёт возможность без всякой авторизации загружать на уязвимые серверы vCenter файлы через общедоступный порт 443, говорят специалисты компании Tenable. Эксплоиты дают хакерам полные привилегии для дистанционного выполнения кода в основной операционной системе. Уязвимость основана на отсутствии аутентификации в установленном по умолчанию подключаемом модуле vRealize Operations.

В системе оценки общих уязвимостей версии 3.0 уязвимость получила 9,8 по 10-балльной системе. Михаил Ключников, исследователь Positive Technologies, который обнаружил уязвимость, сравнивает риск от CVE-2021-21972 с CVE-2019-19781. Это критическая уязвимость в Citrix Application Delivery Controller.

Уязвимость Citrix проявилась в прошлом году при атаках приложений-вымогателей на больницы. Также пострадали разработчики игр и программного обеспечения. Винят в этом поддерживаемых китайским правительством хакеров.

Ключников пишет, что неавторизованный пользователь может отправить специальный запрос, получив возможность выполнять на сервере произвольные команды. Это позволяет развивать атаку дальше, войти в корпоративную сеть и обрести доступ к хранящимся там данным.

Уязвимость затрагивает версии vCenter Server 6.5, 6.7 и 7.01. Пользователям этих версий рекомендуется как можно скорее обновиться до версий 6.5 U3n, 6.7 U3l или 7.0 U1c. Без установки обновления нужно изменить файл матрицы совместимости и установить несовместимость в настройке плагина vRealize. Администраторы серверов vCenter с прямым подключением к интернету должны закрыть его или по меньшей мере использовать VPN.